Zahlreiche Fragen und Kommentare zu dieser Anleitung zum Entfernen des Virus haben aus meiner Sicht diese Hilfestellungen komplettiert. Ein besonderer Dank an dieser Stelle für die vielen qualifizierten Antworten an @bagman.

Nun hat Alex neues Video-Material zur Bereinigung eines kompromittieren PCs bei Youtube veröffentlicht, auf das ich an dieser Stelle kurz hinweisen möchte. Weitere Leitfäden zum Thema BKA-Trojaner findet ihr hier auf www.redirect301.de und in den Kommentaren zu diesen Beiträgen.

Irgendwie lässt mich das Thema GVU-Trojaner, BKA-Trojaner und solche Dinge nicht los …

Die Videos sind mit einer Handkamera gedreht. Erwartet also bitte kein Full-HD und auch kein ruckel- und fehlerfreies Anschauungsmaterial. Die 4 Teile zeigen in gut 30 Minuten wie er den Laptop einer Bekannten vom GVU-Trojaner befreit – Schritt für Schritt, ohne Fachchinesisch und ohne allumfassende Computerkenntnisse vorauszusetzen.

Nehmt euch die Zeit und schaut euch diese Informationen in aller Ruhe an – kein Stress! Es ist keine besondere Eile für einen vom BKA- bzw. GVU-Trojaner befallenen Rechner notwendig. Haltet den Rechner vom Internet getrennt, schaut euch die Videos an und versucht dann ganz in Ruhe die Anleitung zu befolgen.

Hinweis: Der Trojaner wird von den Hackern immer wieder angepasst, die System-Einstellungen und auch die Betriebssystem-Versionen sind unterschiedlich, sodass es durchaus Unterschiede bei den Pfaden und den Vorgehensweisen geben kann.

Wem das alles zu umständlich/ unverständlich ist, der kann auch eine automatische Viren-Entfernung mit HitmanPro oder Desinfec’t versuchen bzw. sich professionelle Hilfe beim örtlichen Computerfachmann holen.

Das Problem: Der Trojaner ist auf dem Laptop

Neben Zigarette und Whiskey gibt Alex erste Hinweise zum GVU-/ BKA-Trojaner, zum Umgang mit der eingebauten Kamera und zeigt den vom Erpresser-Trojaner befallenen Rechner. Er beschreibt hier, dass der abgesicherte Modus bei dieser Variante nicht mehr funktioniert und erklärt in diesem Video, wie er vorgehen wird.

Wie wird ein bootfähiger USB-Stick erstellt?

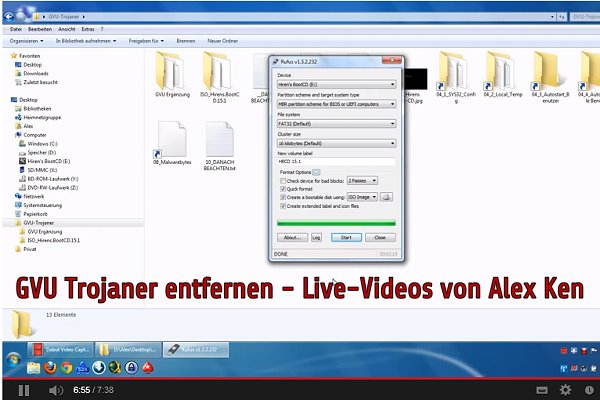

Die ersten Schritte in diesem Video zeigen die Erstellung eines bootfähigen USB-Sticks mit dem kostenfreien Rufus-Utility und Hiren’s Boot CD. Alex erklärt während der USB-Stick-Erstellung, dass Virenscanner diese Art der Bedrohung nicht erkennen und abfangen können. Er wirft hier Java und JavaScript ein wenig durcheinander, aber die Erklärung, dass man sich durch Softwarelücken bei Windows und Oracles Java (sowie einigen weiteren unsicheren Anwendungen) diese Schädlinge auf den PC holt, passt in etwa.

Anmerkung meinerseits an dieser Stelle:

Haltet jegliche Software, vor allem Browser und deren Plugins, stets auf dem aktuellsten Stand!

Computer booten und Mini-XP von Hiren’s starten

Der dritte Teil der Video-Reihe zeigt anhand eines Medion-Notebooks wie man die Bootreihenfolge ändert und das Mini-XP von Hiren’s Boot CD startet. Im Anschluss geht es an das Auffinden des System-Betriebssystems. Ist es C, D oder doch etwas anderes? Ich denke das Video zeigt, wie ihr das richtige Laufwerk auf dem eigenen PC findet.

Jetzt wird es für alle Betroffenen richtig interessant, denn nun geht es um die einzelnen Schritte zur Entfernung des GVU-Trojaners. Also: Wo finde ich die vom Virus befallenen Dateien? Und welche Dateien müssen gelöscht bzw. (sicherheitshalber) umbenannt werden.

Weitere Schritte zur Trojaner-Entfernung und hin zum ersten Neustart

Weitere Dateien müssen umbenannt bzw. gelöscht werden und im Autostart gilt es auch noch aufzuräumen. Letztendlich hat es Alex geschafft den Laptop vom Virus zu befreien und startet ihn neu. Der Begrüßungsbildschirm von der Gesellschaft zur Verfolgung von Urheberrechtsverletzungen ist nun entfernt und der Rechner ist wieder benutzbar.

Auch jetzt sollte der Computer lediglich dazu verwendet werden, die darauf befindlichen Daten zu sichern. Überprüft das System mit einem aktuellen Antiviren-Programm euer Wahl und Malwarebytes. Eine Neuinstallation ist empfehlenswert, da möglicherweise nicht erkennbare Schädlinge, die z.B. Tastatureingaben oder Zugangsdaten an die Hacker übermitteln, ebenfalls mit durch die gefundene Sicherheitslücke eingeschleust wurden.

Salve, Daniel!

Ohne „gründliches Nachsäubern“, das – je restriktiver es ausfällt – in nagenden Zeitfrass, der zu Synapsenfrass entarten kann, würde ich die fixe und sichere DOS-Editierung präferieren, wahlweise jeglichen „ent-künselten“ Key-Variationen halbmanuell aus der Registry löschen…

Als „Test- und Spielkind“ habe ich mir damit allerdings damit mal gründlich die Registry zerschossen (Win-2000)… da wurde meine Löschwut sogleich zum Glimmen gebracht…

Als probates Mittel, wenn man sich der „Unartigkeit“ der siechbefallenen .exes, .dlls ad memorandum nicht 100 % bewusst ist.

Aber was, wenn der (hatte Fall + Rechner von Bekannten) der Unhold aus Troja mittels Do-Loop-ƒ, sozusagen mit ║©║selbstgenerierend das Fünkchen des Überlebens in sich trägt und seine Geburt einfach per modizifiziert-gewürfeltem Generierungsanzeigedatum vorwegnimmt – oder gar „streut“? Und diese Einstellungen bei jedem Start vornimmt, so dass er zeitlich nicht referierbar ist?

Wie lange kann eine manuelle Hatz nach „intelligenten, diversifizierend reproduzierbaren Schädlingen“ dauern – und wie oft muss man, hat man eine Datei übersehen, erneut den Startschirm mit „Grimm viralisierten Unkaputtin-s-pirierten“ GVU erheischen müssen?

Vor allem, wenn weder Rufus, Windows-CD noch Stick oder gar eine 25 Jahre überlebende DOS-Diskette, geschweige denn ein passendes 5 ¼ “ – Laufwerk dafür zur Hand sind?

Welcher Rat schlägt die Schneise im postmodernen Datenquirx?

MIt den Qualen des Wartens auf ratende Schneisen verbleibe ich in der Hoffnung darauf – und : selbstkehrend – mit Greetz

Sabine

Mein Problem ist, dass ich ehrlich gesagt, ziehmlich genau verstehe, was Du da geschrieben hast!

Und das macht mir ein wenig Angst!

Hallo!

Ich habe mir die Seite hier jetzt mal angesehen und muss sagen, dass ich dem ganzen hier wohl nicht gerecht werden kann.

Mein Studium beinhaltet zwar Informatik, und ich musste mich dadurch auch schon durch Java kämpfen. Des weiteren bin ich autodidaktisch an C interessiert und packe hier und da auch den Disassembler aus, aber da drausen gibt es eine Menge kluger Leute, die wesentlich mehr draud haben, als ich!

Was ich aber kann und ich mir selber auf die Fahnen schreibe, ist die Tatsache, dass ich bis her noch nie auf ein Problem gestoßen bin, dass ich nicht beherrschen konnte, wenn es nötig war, es zu beherrschen!

So bin ich damals auf die Idee gekommen, so eine art Brechstangenmethode zu entwickeln, die zwar Opfer fordert, aber im Prinzip jedem Eindringling dieser Art herr wird.

In etwas so, wie eine Chemotherapie! (Die ich leider bei einer Ex-Freundin miterleben musste. Mit gutem Ausgang!)

Ich will dem ganzen etwas den Zauber nehmen, in dem ich ein paar Fragen stelle.

1.)

Was genau mache ich, wenn ich die Registry in dieser Form modifiziere?

– Ich spare mir vor allem Zeit! Ich betrachte das System ab diesem Moment als korrumpiert! Die elegantge und nachhaltige Lösung wäre die einzelnen Teile der Registry, von hand in einen REG-Editor zu laden und systematisch nach Befehlen und Schaltern zu durchsuchen, die weder etwas mit dem System selbst, noch mit den zusätzlichen Programmen zu tun haben. Kann ich machen. Per Scripting kann ich sogar einige Abkürzungen nehmen. Aber es dauerd. Ekelhaft lange!

Also mache ich mir die Tatsache zu nutzen, dass Windows in regelmäßigen Abständen, z.b. zum Zeitpunkt einer Systemwiederherstellungspunkt-Anlage(langes Wort) seine Registry sichert.

Gehe ich zu diesem Punkt zurück ergeben sich zwei Dinge und eine zweite Frage.

Tatsache eins. Lag der Wiederherstellungspunkt vor der Infektion, sind die neuen Schlüssel der Schadsoftware hinfällig! Aber auch die Schlüssel sind weg, die von normalen Programmen in dieser Zeit angelegt wurden. Das ist der Nachteil.

Und die Frage drängt sich auf:

2.)

Wenn die Autostart-Schlüssel in der Registry verschwunden sind, die Virendateien aber eventuell einen Plan-B am start haben. Wie kann der aussehen?

Bei den von mir beschrieben Infektionen sind dies schlicht Verknüpfungen, die in den Autostart-Ordnern liegen und auf einen Automatischen Aufruf nach dem Neustart warten.

Greifen diese, wird der Virus nicht ausgeführt, sondern schlicht noch einmal neu installiert.

Werden die DLLs direkt aufgerufen, entsteht auch ein Problem, da Windows vor dem Laden des Desktops, diese DLLs per Verknüpfung an „RunDll32.exe“ nicht mehr finden kann, und so entstehen diese Fehlermeldungen, die einige hier und auch in den Kommentaren auf YT bemängelt haben.

Das ganze funktioniert nur in Kombination!

Austausch der Registry

+

Eliminierung aller weiterer Autostartaufrufe, die unabhängig der Registry wirksam werden können.

Ein zentrales Problem habe ich z.B. auch noch übersehen.

Ich hatte damals die Autorun-Funktionen im USER-Teil der Registry nicht mit eingeplant, weil die früher nicht genutzt wurden. Denn dann reicht es völlig, einen neuen Benutzer über die Wartungskonsole einzurichten. Den zu starten. Von dort den eigentlichen Benutzer zu säubern. Und gut ist.

Und es gibt noch zwei andere Szenarien, in denen meine Videos wirkungslos sind.

1.)

Wenn das Problem mit einer einfachen Copy-Paste Aktion nicht beseitigt ist, weil der Virus Dateien verschlüsselt.

In diesem Fall gibt es ein Tool von Kaspersky, das eine nennensewerte Erfolgsquote hat.

2.)

Der Klassiker schlecht hin. Aber meines Wissens nach, nicht mehr so leicht ausprogrammierbar.

Umschreiben von oft genutzten, ausführbaren Dateien. Ein Ruckepack-Verfahren sozusagen.

„notepad.exe“ mit, sagen wir 100KB

ersetzten durch eine

„notepad.exe“ + Virus mit, sagen wir 164KB.

Wäre ebenso unbeeindruckt von dieser Art der Virensuche und Virenentfernung.

Ist aber eigentlich mit den guten Virenscannern von heute nicht mehr effektiv, weil leicht zu erkennen und zu eherrschen.

Fazit:

Ich spiele mit dem Gedanken, meine Videos zu deaktivieren, weil ich im nachhinein gemerkt habe, dass ich mir ein Drehbuch hätte schreiben müssen, um auf all diese Unwägbarkeiten einzugehen.

Siehe mein klarer Lapsus mit Java und Java-Skript, o.ä.

Und dann kommt noch dazu, dass ich finde, dass ich mich auch sehr dämlich angestellt habe, mit dem Rumgeklicke.

ABer ich wollte ums Verrecken, die Texteingabe und den Registry-Editor umschiffen. Entsprechen unprofessionel wirkt das ganze nun leider, im Nachhinein.

Dennoch bleibt mein Fazit, dass ich vielen Leuten geholfen habe. Was mir vor allem meine PNs gezeigt haben.

Soviel dazu.

Gruss Alexander

Alle gefundenen Rechtschreibfehler sind nach unverzüglich an mich auzuhändigen!

{…

Gute Nacht Welt

…}

Salve, Alexander´s echter (nicht entfleuchter?-) Kern!

Das letzte gilt für das vorletzte ebenso für mich: meine hernach enthüllten Kasusfehler wünsche ich mir in 8-Bit-Sequentierung, ~nur monochrom, zurück…und greife dabei auf unter 2 von Dir vermerkte Aussage bzgl. Javaverquirxungen, in der Du dazu kommst,

dass ich finde, dass ich mich auch sehr dämlich angestellt habe, mit dem Rumgeklicke.

Kam mich gar nicht so vor…

Zu 1

Ahnte ich unterschwellig wohl, dass man mittels Scripting, zum Beispiel durch Maskenform includ. „Search all“, den Prozess induktiv beschleunigen kann, was mich dennoch nicht davon abhielt, der semimanuellen Fertigkeit meiner Grabsch-Plugins – halt „old-fahioned“ mehr als induzierten Automatismen zu vertrauen,um F3 scheinbar entitär häcken zu müssen.

So begab ich mich quasi „nackt“ an Registrierungseditierungsfehl- und Falschversuche – ohne CAT (Computer Added Threadcontamination), mehrfach derweil NICHT die Online-Verbindung kappend, so dass frische Reproduktion vorprogrammiert war… und die Frass-Sucht der Zeit konvertierte in aggressive, cerebrale Fresszellen, die von akuten, deduzierten Schlafmangelserotoninvorstoffboten auch noch eingeloggt wurden…

Ergo gelangte ich auch ich zu der Überzeugung, statt schlafnachholbeürftigkeitsimplementierter Fahrlässig-Fehler besser eine Systemwiederherstellung zu versuchen, die in den neueren Win-Versionen (damit meine ich in denen NACH Win 3.1 ;- ) als bisher nie genutztes Tool Kontroll-Beiwerk (für wen? ;- ) war.

Allerdings waren die „GVU-Proggi-Argüberlister“ auch hier – da vollautomaticktick – schneller und haben die Temporalachse beackert, so dass nur eine Systemwiederherstellung auf den Vortag, an dem das virale Verbreitungsfest begonnen hatte, datiert war.

Also gelangte ich zu der datenrettendwollenden Überzeugung und Punkt 2, dann eben online einen Online-Scanner, wie Trendmicro, Kaspersky o.ä. , wahlweise alle, zu nutzen.

Nur wie online gehen im abgesicherten Modus, wenn der einzig auf dem System vorhandene Browser ein Uralt-Internet-Explorer ist, der 1024×768 erfordert sowie 24-Bit-Farbtiefe und seinen Dienst verweigert? Auf CD war kein (anderer oder neuerer) Browser vorhanden…[Sicher weiß da ein findiger Tüftler einen Ausweg, zum Beispiel durch Ändern der Zuweisungsberechtigungen von Internetanwendungen über DOS?]

GRUMPF

Eine letzte, radikale Möglichkeit auf Hardwarebasis, die ich in vervirungsgestifteten Notfällen stets nutzte, kam mir noch in den Sinn – und zwar einer meiner systembespielten „Mini-Ersatz-Master-HDs mit 1 oder 2 GB anstelle der Terrabyte-Platte auf Master zu jumpern, die befallene HD als Slave jumpern und als sekundäre HD mit eingeschränkten Rechten laufen zu lassen.

Über die Mini-HD eine Startpartition auf der Terrabyte-Platte einzurichten (nehme immer NTFS) und Windows 98 (einzig vorrätige intakte Windows-Installations-CD) darauf zu installieren und den „verseuchten Teil“ der Terraplatte damit „in Quarantäne auszulagern“.

Danach die wichtigen Daten (es handelte sich um Bewerbungen, Fotos und die einzige, digitalisierte Version seiner Habilitationsschrift) auf sodann noch zu installierender dritter, größerer HD auszulagern.

Aus meinen PC-Schraubzeiten hatte ich noch ausreichend Festplatten in der Größe von 1-20 GB, die einer kürzlichen General-Ausmist-Aktion zum Opfer gefallen sind und ins heilige Datennirwana eingehen durften.

Allerdings waren seit meinen ersten Dauergähngrämpfen schon wieder mehrere Stunden vergangen und eine ohnmächtige Müdigkeit übefraute mich, so dass ich den Bekannten mit ebendiesen Hinweisen nach insgesamt acht endlösungsfernen Stunden, die nach Hause schickte, nicht ohne ihm zuvor die Tastenkombis, um den Rechner im abgesicherten Modus starten zu können sowie die notwendigen Folgehandlungen aufzuschreiben, was ihn jedoch nicht daran hinderte, mich am nächsten Tag anzurufen und nach dem schrittweisen Weg zu fragen, da meine Schrift eh´ niemand lesen kann.

Naja… was macht der unbedarfte Nutzer? Kauft sich am nächsten Tag einen neuen Rechner… [á la: Zigarettenanzünder defekt → Mercedes SL verschrotten]

GRUMPF

Nun, meine letzte Lösung mit Terrabyte-Festplatte als Slave in neuen Rechner abgewandelt mit einem externem Festplattengehäuse realisiert…

Danach wollte ich es dann wissen und suchte im Web nach Hilfen und Foren und stieß auf diese Seite…