Der Besuch einer völlig normalen Webseite, einem liebevoll gestalteten Blog der sich mit Hochzeitsfotografie befasst, und schon war er da: Der Bundespolizei-Trojaner!

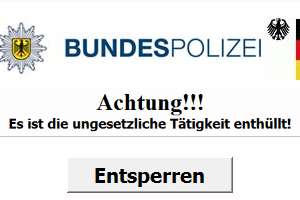

Augenscheinlich geht nichts mehr und nur der Hinweis:

Bundespolizei – Achtung!!! Es ist die ungesetzliche Tätigkeit enthüllt!

ist auf dem Monitor zu sehen. Die Grammatik, die Rechtschreibung, der Ausdruck und auch die Zeichensetzung würden vermutlich noch immer nicht für einen Hauptschulabschluss in Deutschland reichen, aber vermutlich trauen noch immer einige Opfer dies unserer Bundespolizei zu und zahlen den geforderten Betrag.

Da ich diese Variante des BKA-Trojaners so noch nicht gesehen hatte, die vermeintliche Quelle noch geöffnet und der JavaScript-Code gesichert werden konnte, gibt es somit doch noch ein weiteren Artikel zum Thema BKA-Trojaner und seine Modifikation von mir.

Der Schädling verändert sich

Meine bisherigen Erfahrungen mit dem Bundespolizei Trojaner zeigten, dass es ihn in einer ganzen Reihe Variationen gibt bzw. geben wird. Ich kann an dieser Stelle lediglich von dem von mir heute gesichteten Exemplar berichten. Beim Anti-Botnet Beratungszentrum befassen sich eine ganze Reihe Leute mit dieser Thematik nicht nur wie ich nach Feierabend. Gut möglich, dass es dort noch weitere Hinweise zu dieser Trojaner-Variante gibt oder geben wird.

Erscheinungsbild auf einem Windows 7 Rechner

Auch in diesem Derivat konnte man lediglich die bekannte Hacker-Meldung sehen und man wurde zum Klick auf einen Entsperren-Button aufgefordert. Ich habe es leider „versäumt“ diesen zu betätigen und weiß somit nicht, was sich dahinter verborgen hat. Möglicherweise kam dann hier der Hinweis und die Zahlungsaufforderung. Es kann in den Kommentaren gern jemand des Rätsels Lösung posten.

BKA-Trojaner entsperren

Den Bundespolizei-Trojaner entfernen

Die Problembehebung war in dieser Ausführung des BKA-Trojaners recht einfach, da die Tastenkombination [STRG] + [ALT] + [ENTF] eingesetzt werden konnte, stand schnell fest, dass der Trojaner in diesem Fall lediglich ein Prozess war. Dieser lässt sich per Task-Manager beenden und nun brauchte man somit nur noch im Autostart nach einer ungewöhnlichen exe-Datei Ausschau halten. Das Systemstartelement wie auch der Befehl waren mit reichlich kyrillischen Zeichen ausgestattet und die exe-Datei selbst lag im Pfad C:\Users\[Username]\AppData\Local\Temp. Der Name der Datei war eine lange, sicherlich zufällige Zahlenkette.

Natürlich kam mir diese Ransomware-Variante aus den Kommentaren meines ersten Artikel bereits bekannt vor, was die Problembehebung immens vereinfachte und nach 2 Minuten als „erledigt“ angesehen werden konnte.

Möglicherweise reicht es aus, den Prozess zu beenden und msconfig aufzurufen … Aber ich möchte hier in wenigen Schritten meine Vorgehensweise schildern.

- Rechner im abgesicherten Modus mit Eingabeaufforderung neu starten (mehrfach die Taste [F8] bei Booten drücken)

- öffnet sich das DOS-Eingabefenster, dann den Befehl msconfig eingeben

- sollte das Fenster sich nicht geöffnet haben, dann einfach die [Windowstaste] + [R] drücken und

- in das sich öffnende Eingabefeld msconfig eingeben und Enter drücken

- im Systemkonfigurationsprogramm nach dem Reiter Systemstart / Autostart Ausschau halten und auswählen

- jetzt nach einem Programm suchen, das „ungewöhnlich“ erscheint (der obere Bereich, sozusagen die Tabellenüberschriften, lassen sich durch ziehen vergrößern)

- dort findet man ein Verzeichnis, das in etwa wie folgt aussehen könnte C:\Users\[Username]\AppData\Local\Temp\0.123456…890.exe

- dort den Haken für den Autostart entfernen und mit OK bestätigen

- den Rechner noch nicht neu starten, sondern den Schädling löschen

- dazu mit dem Explorer zum Pfad C:\Users\[Username]\AppData\Local\Temp navigieren und

- den Trojaner suchen (die lange Zahlenkolonne) und löschen

- Papierkorb leeren und den Rechner ganz normal neu starten

Eine weitere Variante des BKA-Trojaners deaktiviert den Windows Task-Manager und verhindert das Ausführen des Aufrufs msconfig. Im Artikel BKA-Trojaner verhindert den Zugriff auf den Task-Manager wird erklärt, wie in diesem Fall vorgegangen werden muss.

Woher kommt der BKA-Trojaner

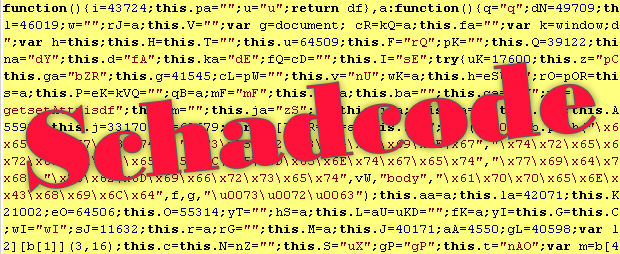

Der JavaScript-Code

Die oben bereits erwähnte Webseite, ein WordPress-Blog, war noch geöffnet der Zugriff auf den Quellcode problemlos möglich. Hier fiel ein kryptisch gehaltener JavaScript-Code auf. Dieser war zwischen Style-Informationen der hier verwendeten WordPress-Plugins OIO Publisher und CSS And Script Files Aggregation im head-Bereich unter gebracht. Wer Interesse an diesem Code hat, kann sich gern bei mir melden. Wäre sicherlich interessant zu erfahren, was das Script genau macht; hierfür fehlen mir leider die entsprechenden JavaScript-Kenntnisse.

<link rel="stylesheet" href="http://www.example.org/wp-content/plugins/oiopub-direct/images/style/output.css" type="text/css" /> <!-- HIER STAND DER SCHADCODE --> <link rel='stylesheet' id='combined-style-all-css' href='http://www.example.org/wp-content/plugins/css-and-script-files-aggregation/combined-style-all.css?ver=204' type='text/css' media='all' />

BKA-Trojaner JavaScript-Code

WordPress unsicher?

Nicht wirklich! Allerdings kann jeder Plugis für WordPress entwickeln und hier können natürlich Sicherheitslücken auftreten. Außerdem sind viele WordPress-Betreiber eher unerfahren im Umgang mit Datei-/ Verzeichnisberechtigungen, nachlässig wenn es um Updates geht und oftmals sind Webauftritte nur durch einfache Passwörter beim FTP-Zugang oder beim Zugriff auf das CMS-Backend geschützt. Somit stehen kriminellen Hackern diese Installationen zur Verbreitung von Schädlingen, wie dem BKA-Trojaner, nur geringe Hürden im Weg. Die Blogbetreiber selbst merken sicherlich nichts von dem Treiben.

Ich wollte an dieser Stelle eigentlich noch Maßnahmen für Webseiten- und Blogbetreiber aufzeigen. Aber ich denke dieser Beitrag ist bereits lang genug geworden und nehme mir schnellstmöglich einen entsprechenden Artikel für redirect301.de vor.

@ Daniel

Bin ja fast bestürzt das ich nicht seperat über deinen neuen BKA-Artikel informiert wurde.;-)

Heißt aber auch, wenn ich das richtig lese, das sich nicht viel, außer dem Erschienungsbild, geändert hat im Gegensatz zum bisherigen.

Das was Du da an Schadecode hast, würde mich schon interessieren, da ich eine Vermutung habe diesen Schadecode so bzw. ähnlich aus eigener Webseiten/Forumsinfektion (vor einigen Jahren) zu kennen.

Damals erschien darüber ein Artikel in einer Computer-Fachzeitschrift.

Diese schlüsselte alles auf, inkl. dem vermeintlichen Ursprungsort (wenn ich mich recht entsinnen kann).

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

@ DFaniel

Schaut irgendwie zum großen Teil aus wie die hier betitelte Version „1.07“ oder?

Ich würde aber anhand des „Entsperren“ Buttons sagen, da es sogesehen eher eine Version „1.071“ wäre.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hallo.

Ich hab grad selber das Problem, das auf bestimmten WP-Installationen anscheinend dieser Schadcode auftaucht. Allerdings stellte ich fest, das er nur zufällig im Quelltext auftaucht, desweiteren erscheinen auf dem FTP neue Ordner, die oben betitelten Code als Bas64-Variante beinhalten. Außerdem schreibt der Code einen Cookie auf den Rechner und speichert die IP auf dem Server. Über Rückmeldungen und Hilfe beim finden und entfernen, der Quelle wäre ich sehr dankbar.

Grüße

@ Sirko

Also mein erster Gedanke als ich das eben las, war „Oha, Server im Angriff“.

Was ich eigentlich meine, ist das eventuell eine Sicherheitslücke auf dem Server selbst ausgenutzt wird.

Alternativ müsste jemand an die Zugangsdaten zu deinem/Ihrem Useraccount gekommen sein.

WEnn Daten auch in der Datenbank auftauchen würden, so würde ich ja von einer SQL-Injection ausgehen, da es aber Dateien und Verz. auf dem Server selbst wohl betrifft, vermute ich eher ersters.

Ich würde umgehend zumindest alle Zugangsdaten zu den WP-Installationen UND den Logins des Webspaces/der Datenbanken (phpMyAdmin) ändern.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

@Sirko: Also wenn du per FTP beobachten kannst, dass neue Ordner entstehen, dann kann das ja eigentlich nur durch 2 Dinge geschehen:

1. Jemand hat deinen FTP-Zugang geknackt und nutzt diesen nun. Also pauschal einfach mal die Zugangsdaten ändern.

2. Du hast dir auf dem Webspace etwas eingefangen (z.B. durch ein Plugin oder irgend einer Sicherheitslücke). Werden die Ordner durch WordPress selbst angelegt, muss eine Schreibberechtigung vorhanden sein. Bei der Verwendung von „normalen“ Webspace dürfte dies auf ein 777-Recht zurück zu führen sein, dass meist überflüssig ist.

Auch Verzeichnisse, die vom Webserver beschreibbar sein müssen (z.B. fürs Caching), brauchen noch lange nicht von überall aus erreichbar sein. Stichwort: order deny, allow / deny from all

Ein Blick in die Server-Logs kann sicher auch nicht schaden.

Möglicherweise ist dieser Hinweis recht nützlich: http://blog.fosketts.net/2012/01/26/blog-infected-malware-fixed-mwjs150/ oder einfach mal bei Google nach timthumb wordpress suchen.

Für WordPress gibt es das Plugin Timthumb Vulnerability Scanner, das nach einer möglichen Sicherheitslücke Timthumb sucht. Ein weiteres empfehlenswertes Plugin ist Sergej Müllers Antivirus für WordPress http://wpantivirus.de. Gerade bei freien Themes ist ein Check hiermit einer meiner ersten Schritte.

@ Daniel

Gut das Du das schreibst. Da ich zwar auch schon das ein oder andere WP aufgesetzt habe, diese aber im Endeffekt selbst nicht verwalte, bin ich da nicht so in der Materie wie Du es bist. :-)

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hi Leute.

Danke erstmal.

Also:

1. Alle Passwörter wurden bereits kurz vor der neuerlichen „Attacke“ ausgetauscht, da massenweise Schadcode gefunden wurde. Wurde alles entfernt, selbst der Hoster sagte es sei wieder sauber. Also dann all PW geändert. Seitdem auch keine Aktivität mehr auf’m Server selber.

2. Kürzlich nun das neue Verzeichniss /.cache/ entdeckt und bemerkt, es wird durch WP selber angelegt, kein direkter Eindringling.

3. Die WordPress selber werden immer aktualisiert mit allem drumherum. Auch timthumb, was bereits seit August 2011 bekannt ist.

Fazit: Der Schadcode stammte immernoch vom letzten Angriff vor Wochen, was auch anhand des Zeitstempels zu sehen war.

Lösung: Das übergeordnete Verzeichnis komplett chmod 444 setzen. Das verursacht dann nen Schreibfehler vom Schadcode und man bekommt über die Fehlermeldung raus, wo er steckt. Jedes mal woanders, aber immer im Wordress-Core. Sehr fies.

Plugins nutze ich seit längeren nur noch ganz ausgewählte. Diese komischen Scanner-Plugins sind leider Müll, die finden eigtl. nur False-Positive aber nicht den eigentlichen Code. Schade.

Habe alle Schadcodes noch gesichert, wer Testobjekte benötigt, einfach melden ;-)

Den Code würde ich mir sehr gern einmal näher anschauen. Kannst du diesen per E-Mail an mich schicken?

@ Sirko

Immer her damit…(Mail)

Danke.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Ich hatte selbst so einen Virus am Freitag und hatte Glück, dass ich über einen virtuellen PC ins Internet gehe. Mein Popup-Fenster sah ein klein bisschen anders aus. Hier meine Variante: http://www.vanvox.de/vorsicht-aggressiver-bundespolizei-virus-immer-noch-in-umlauf/2843/.

Hallo zusammen

Ich hab da mitso einem komischen virus zu kämpfen wo ich nicht weiß wie ich den weg kriege der kam plötlich als ich ein musik viedeo im internet abspielen wollte

Die folge war das das bild schwarz wurde und ein kleines fenster kam da wo drinne stand das ich ein virus hätte und um den zubeseitigen sollte ich auf dieses gennate vierenprogramm zugreifen was 50 euro kosten würde um den virus wiederlos zuwerden

Naja ich hab auf jedenfall die den Netz stecker vom computer getrennt und kann wieder normal auf meine daten zugreiffen nur halt ohne internet verbindung

Aber da ich gerade nicht so der fachmann am Pc bin wollte ich gerne wissen wie ich dieses problem beseitigen kann.

Mit freundlichen Grüßen

Tobias

@ Tobias

Bitte mal per Mail bei mir melden.

Das ganze hört sich nach einer Fake PC-Security Suite an.

Ist manchmal ganz easy wegzubekommen – manchmal ein echt schwerer Brocken. :-/

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

hi daniel,

hast du einen tip für mich, wenn der abgesicherte modus gestartet, kann ich keinen befehl am dos pr. eingeben, bei der ersten taste kommt sofort schwarzer bildschirm. wie komme ich an die registry oder autostart heran

danke

bernd

@ Bernd

Geht sonst ein „Abgesicherter Modus“?

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hatte/ habe gerade eine Variante, bei der „msconfig“ und auch der Taskmanager nicht mehr funktionieren. Nach dem Windows-Start wurden so ziemlich alle Programme „automatisch“ abgeschossen und es gab eine Vollbildanzeige einer Webseite mit der ukrainischen IP-Adresse 195.189.227.2xx.

Konnte mir erst mal damit weiter behelfen, dass ich es geschafft habe, unter:

Start / Programme / Autostart

die beiden Einträge zu löschen. Hierbei handelte es sich um 2 Dateien:

0.653628…929.exe

wpbt0.dll

Im Augenblick läuft ein vollständiger Systemcheck und danach weerde ich mich wohl erst einmal um reihenweise Updates auf diesem Rechner kümmern.

@ Daniel Weihmann

Der Taskmanager ist ja an sich kein Problem, der lässt sich ja im meisten Fall wieder „reaktivieren“. (Siehe meine Tipps um die Punkte P26 – falls noch benötigt.)

Wegen der IP-Adresse – haben wir diese doch bisher aus Sicherheitsgründen immer anonymisiert (mir vollständig zusenden hättest Du sie ja können…)

Das es zwei Dateien sind/waren, hatte ich gerade gestern Abend bei einem Computer. Vorgestern waren es sogar mal 3 Dateien auf einen Schlag -> ACHTUNG, beim 3er handelte es sich um ein Rootkit!

Bei Rootkits empfehle ich IMMER eine Neuinstallation!

Die wptb0.dll ist ebenfalls kein unbeschriebenes Blatt. Wie du bei mir auf der Seite unter Punkt P14.1 sehen kannst, empfhielt zumindest Mrcrososoft eine Neuinstallation und gibt Tipps.

Checks mit MalwareBYtes im Abgesicherten oder ein Offline-Systemscan (emp)finde ich hierbei als fast das MINIMUM.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

hallo,

ich habe die Anweisungen befolgt und alles hat auch funktioniert, nur leider weiß ich nicht bei schritt 11 weiter zukommen. es gibt mehrere längere zahlenschlangen. Soll ich hier nach einem Ordner oder einer Datei suchen? bzw. sollte in dem ordner etwas bestimmtes vorhanden sein?

LG Jorrik

Du hast lauter Dateien (keine Verzeichnisse), die in etwa so aussehen: 0.65362123456789929.exe?

@ Jorrik

Siehe dazu meine Seite, speziell aber Punkte P14 und P14.1.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Ich habe GData Internet Security und diese wird auch immer aktualisiert. Trotzdem habe ich mir den Troyaner gefangen. Kann das sein. Welchen Schutz kann ich als Laie noch einsetzen? Habe ich in der Handhabung etwas falsch gemacht?

@ Biene

Ein reiner Virenscanner kann dort nichts ausrichten, da es sich um Malware handelt. In so einem Fall braucht es entweder 2 Programme Virenscanner und Anti-Malware oder eine Suite die alles mit abdeckt.

Ich empfehle nun seit Jahren die Produkte von Eset.

Ich selbst nutze erfolgreich seit rund 4 (bald 5) Jahren Eset NOD32 Antivirus.

Bei weiteren Fragen: Mail

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hallo nochmal hier, habe eben meine Erfahrungen mit dem BPol-Anzeiger in den Entfernen-Thread geschrieben und bemerke jetzt, dass es besser hierher gepasst hätte.

Also ich habe bei mir in der Autostart die Dateiverknüpfung zur arg6010.exe gefunden und diese und das Original gelöscht. Gleichzeitig fand Avira Antivir eine Malware namens HTML/FakeAlert.AP die von der Beschreibung her auf den BPol-Trojaner passt. Warum aber findet Google keinen Treffer zur arg6010.exe? Was Neues?

Beste Grüße.

@ Bernie

Die Dateinamen werde in der Regel dynamisch anhand von bestimmten wErten generiert (so zumindest bislang meine Erkentnisse).

Entsprechend sind die meisten dateien nur 1 mal im vorhanden und die Wahrscheinlichkeit eine solche Datei woanders vorzufinden dürfte nahe 0 gehen.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hab mir den Virus gestern eingefangen. :/

Hab eine Systemwiederherstellung durchgeführt, jetzt grad läuft AntiVir und Malware durch.. nun, reicht das jetzt schon so aus, wenn Malware etc was findet (1 Datei die infiziert ist wurde wohl bereits gefunden)?

@ Lara

Bitte mal dieses Posting hier lesen…

https://www.redirect301.de/bundespolizei-trojaner-entfernen.html/comment-page-28#comment-7619

Bei weiteren Fragen: Mail

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Also ich hab da auch noch einen Tipp für die, die voll angepisst auf ihren Rechner glotzen und sich über sämtliche nichtfunktionierende Tastenkombinationen ärgern.

Mein Rechner war befallen vom 3.04.

Windows 7 32 bit. Avira immer geuppt.

DE-Cleaner haben nix gefunden.

Meine Schritte:

1. Abgesicherter Modus. Im Ordner C:\Windows\system32\ utilman.exe umbenannt in utilman_2.exe.

Danach cmd.exe kopiert und in utilman.exe umbenannt.

2. Neugestartet.

3. Während der schöne Blablabla Vorsicht Blablabla Bildschirm kommt strg-alt-entf drücken und dann den utilman button links unten im Bildschirm drücken. Dann taskmgr.exe eingeben und mal die Prozesse durchsuchen.

.. Bei mir wars

c:\users\….\AppData\Local\Skype\SkypePM.exe.

Außerdem, wenn man direkt nach dem Einloggen in den strg-alt-entf Bildschirm flüchtet. Wirft der 3.04 gelegentlich einen Fehler und macht den Hintergrund leicht transparent. d.h. Die Autostart – Funktion von USB-Sticks kann man noch ausnutzen um ein Programm zu starten (DE-Cleaner oder sonstiges während der Virus ausgeführt ist) . Mit dem Tastenkürzel Alt+Tab kann man dann den Ordner anwählen. (Bei mir gings nur wenn man Wintaste+alt+tab gedrückt hält.

Naja vielleicht könnt ihr was damit anfangen.

Mfg. Goescrazy

Danke für deine Hinweise! Die Sache mit dem möglichen Autostart bei USB und CDs könnte vielleicht dem einen oder anderen weiter helfen.

Halte nun dein System sauber und einen Trojaner-freien Abend noch :-)

hat super geklappt die datei hieß msuu0.exe

Meine Frau hatte gleich 2 Trojaner von vrschiedenen Absendern. Beide zusammen haben den PC lahm gelegt. Alllé Anleitungen nutzlaos. Auch das Kasperski Tool. Festplatte ausgebaut Extern über einen Aktuellen Virenscanner Viren an 12 verschiedenen Setllen. Alle entfernt,Alle Ordner noch auf der Festplatte, abber alle Dateien umbenannt und somit futsch.

@ Rainer

sehr unschön natürlich.

Aber 3 Fragen hätte ich:

– Gibt es die Mails mit Anhängen noch?

– Gibt es LOG-files wo die Funde waren?

– Wie heißen die Dateien, zufälligerweise locked- oder z.B. DSFsdcSCVs?

Bzgl. des Verschlüsslungstrojaners habe ich eine weitere Seite eröffnet die evtl. Hilfe dazu geben kann….(Klick)

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Mail me

Meine Frau hat sich am 29.06.12 den BKA Trojaner eingefangen.

Bin vorgegangen wie unter https://www.redirect301.de/bka-trojaner-und-kein-ende.html beschrieben.

Der Trojaner war also im Startmenü und bei mir getarnt als „ctfmon.exe“ – geändert am 29.06.2012. Am Datum und daran, dass es diese Datei nur unter C:\Windows\System32 geben darf, war der Virus zu erkennen.

Jetzt geht’s wieder. Vielen Dank !

Hallo und Danke. Nach einer ersten Panikattacke habe ich Deinen Artikel gefunden und könnte ( zum Glück den Trojaner entfernen. Dankeschön!

Hallo, bin absoluter Laie und kann mit dem „PC.chinesisch“ in den wohlgemeinten Ratschlägen meist nicht viel anfangen. Bin auch schon nach Eingabe von msconfig zu der Konsole “ Administrator cmd.exe gekommen und zu den aufgeführten Softwaredateien, wenn ich oben auf Systemstart drücke. Unten redet man auch von Systemstart.Benutzerdef.Systemsta.ist angezeigt. – Sonst passiert garnichts. Aufgeben?

@ Hans

Keine Panik, solange man noch ins System greifen kann, gibt es ja immehin noch Hoffnung. Wie viel lässt sich so einfach natürlich nicht genau sagen, dazu gibt es zu viele Varianten.

Screenshots kann cih hier leider nciht einfach so posten, denn dann wäre das ganze evtl. „relativ“ simpel gelöst.

Daher schreib mir/schreiben Sie mir vielleicht am besten einfach eine Mail mit der Fehlerbeschreibung.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

@ Hans

Mailadresse steht als Link in der letzten Message…einfach mal mit der Maus darüber fahren.^^

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hallo, Simon!

Danke! Deine Mail – adresse?? Finde ich wo??

H.

@ Hans

Ich hoffe das sich nach Monaten das Problem mittlerweile gelöst hat…?!

*sorry* übrigens das ich verpennt hatte zu antworten. :-/

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hallo,

hatte mich heute mit Version 2.07 herumgeschlagen.

Nachdem ich erfolglos versucht habe, das Ding im abgesicherten Modus zu finden, hatte ich das Glück, dass bei einem normalen Windowsstart „msconfig.dat“ in C/dokumente und einstellungen/Julian“ nicht geladen werden konnte und der Bildschirm nicht für mich gesperrt wurde.

Kurz darauf hat Antivir in der Datei auch schon den Trojaner gefunden, welchen ich sofort gelöscht habe.

Bei Besagtem Ordner ~Julian wurde mir im abgesicherten Modus übrigens überraschend der Zugriff verweigert und die Größe wurde als 0 Byte angezeigt.

Vielleicht hilft es wem weiter.

mfG

@ Julian

meine Recherchen ergaben bislang folgendes:

msconfig.dat (TR/Graftor.39509.1 | Systemneuinstallation dringend empfohlen! | Hinweis: Kommt i.d.R. über Facebook-Links!) gefunden in C:\Dokumente und Einstellungen\“Benutzername“

Daher würde ich umgehend die Beachtung des Postings von mir an @Pat anraten.

Im Regelfall wird der Fund fast immer in einem, Atemzug mit einem Rootkt/einer BackDoor genannt.

Dies würde bedeuten das man um eine Neuinstallation/Recovery NICHT drumherum kommt, da das System, die Kennwörter/Zugangsdaten/etc. schon infiziert bzw. gestohlen sein dürften/könnten!

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

der trojaner hieß übrigens

TR/Graftor.39509.1

@ Julian

Danke, habe es auf meiner Seite mit aufgenommen.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hallo,

ich hatte auch den bka-trojaner und bin ihn losgeworden dank dieser anleitung,zunächst dafür mal vielen dank!

Die einzige Unsicherheit die ich nun habe ist, dass bei mir der Trojaner unter dem Datei Ordner TsTheme zu finden war.Nun weiß ich nicht ob es reicht dass ich unter diesem Ordner die Zahlenkombination gelösch habe oder ob ich auch das Programm an sich löschen muss?

mfg

@ Pat

Ich würde an dieser Stelle 3 (schon mehrfach erwähnte) Scans machen zu lassen.

Nämlich mit “Kaspersky’s TDSS-Killer”, “ESET’s Online-Scanner” und “Malwarebytes Anti-Malware Free”.

Richtige Einstellungen und den Abgesicherten Modus von Windows vorausgesetzt, findet man damit eigentlich schnell zum Ziel.

Damit man einigermaßen sicher gehen kann nicht doch noch etwas wie z.B. ein Rootkit auf dem System zu haben, kann man mir gerne die LOG-Dateien per Mail zusenden(, oder in Google nach den Schädlingsnamen suchen).

Alternativ – ist alles zu kompliziert und hier geht’s nicht weiter….ebenfalls einfach eine Mail an mich. Ich versuche dann so schnell wie es mir möglich ist darauf zu reagieren.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

Hallo, hatte ebenfalls den bescheuerten BKA Virus. Habe ihn nun dank dieser Anleitung zum Glück wegbekommen. Ich bin mir allerdings nicht ganz sicher, ob er wirklich weg ist. Die befallene Datei war eine msconfig.dat

Habe allerdings im Verzeichnis nur eine msconfig.ini gefunden und die gelöscht. Diese Datei, war auch von dem Virus Download Datum. Mit der hidden Ordner Ansicht finde ich trotzdem noch die msconfig.dat, Diese ist allerdings von 2011. Diese msconfig.dat, sollte ich wohl nicht löschen,oder?

Ich konnte den Virus übrigens schon direkt am Anfang umgehen. Habe immer wieder zwischen anmelden, Benutzer wechseln, und abmelden hin und her gewechselt. Danach bin ich dann auf herunterfahren gegangen Und habe dann schnell auf abbrechen gedrückt. So hatte ich dann wieder meine ganz normale Benutzeroberfläche und Konnte eure Anleitungen im Internet finden.

Kurze Beschreibung wie das Problem bei mir zu lösen war:

1) Start im abgesicherten Modus hat funktioniert.

2) Suche in der Registry

3) Der hier beschriebene Shell eintrag war NICHT das Problem.

4) Der fatale Registry Eintrag fand sich unter KEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

5) Die Datei hieß tpxstggx.exe

6) Ich habe den Registry Eintrag gelöscht

7) Die eigentliche Datei befand sich im Verzeichnis c:\ProgramData, (wird üblicherweise nicht angezeigt). ich weiß nicht wie es bei einer deustchen Win7 Version heißt.

8) Die habe ich endgültig gelöscht, d.h. auch aus dem Papierkorb

9) Es befand sich noch eine zweite Datei mit gleichem Datum/Uhrzeit in diesem Verzeichnis. Name: pszziksumsdvrzu (ohne Erweiterung). Die habe ich auch gelöscht.

10) Danach war der Systemstart wieder normal möglich.

Hallöchen erstmal, mussmich bei allen erstmal bedanken die hier soviel zusammentragen.

Habe diesen Nerver (BKA) auch bei einem Klienten auf dem Rechner entsorgt.

Einerseits mit Eurer Hilfe andererseits ist diese sogenannte RansomSoftware mittlerweile bis in die msconfig.dat gehüpft!!!

Das heisst weiser Bilschirm im F8 und normal eben das bunte Bildchen.

Wenn ich bei Vista mich abgemeldet habe, nicht runterfahren!! und dann wieder angemeldet Habe hatte ich grade so Zeit zwischen dem umschalten ins bunte Bild die aktuelle Combofix.exe auf den Desktop zu schmuggeln. Beim dritten mal anmelden hatte ich sie endlich im Hintergrund am laufen.

Nach einem chkdsk /f /r von der Vista CD kam ich wieder ins Desktop wo ich dann Spywarehunter 4 starten konnte.

Das Programm zeigte mir nach 10 min.

Potentielle Schadware an.

C:\users\Steffen\AppData\Roaming\msconfig.dat

Denke das deswegen auch der F8 nicht geht.

Weiterhin stand in der Beschreibung Angehefteter Schlüssel an Webseite.

Für mich heisst das : das isser!!

Die zwei Dateien die als MidasIII erkannt wurden hiessen doo0hans.exe und wgsdgsdgdsgsd.exe.

und waren nicht im Autostart.sondern auch im Ordner C:\Users\Steffen\Appdata zufinden.

Jetzt läuft nur noch Malwarebytes was ich sehr empfehlen kann auch das hat zwei infizierungen gefunden, im Ordner C:\Windows\winsxs

näheres später wenn ich genau weiß wo.

Kann schonmal wieder arbeiten ohne Datenverlust.

Also Danke für´s helfen, vielleicht wird das Ding nochmal intelligent.

Karsten

noch ganz schnell einen Link http://support.kaspersky.com/de/viruses/solutions?qid=208641247

Hallöchen, also System läuft stabil, Ransom ist weg.

Zumindest wurde nix mehr gefunden, das komische ist bei mir war er noch nicht, kann das an noscript liegen so das immer angefragt wird ob eins gestartet werden soll?? Noch eine dumme Frage würde gern das Fundbild senden wie kriege ich das hochgeladen??

Bild wäre klasse, am besten per E-Mail an die im Impressum angegebene Adresse.

Das mit dem „noscript“ habe ich nicht verstanden …

Da hört man lange nichts mehr von dem BKA-Trojaner und aufeinmal ruft die eigene Schwester an und sagt das sie ihn auf ihrem Rechner hat. Jetzt darf man via Fernwartung diesen beseitigen… Das kann ein Spaß werden. Werde mich mal an dieser Seite orientieren und versuchen sie durch die Schritte zu geleiten. Danke für die Auflistunge hoffe es klappt.

Adrian

So nach 60 Minuten im Blindflug den Trojaner entfernt. War sehr intressant. Der Trojaner war nicht als EXE unterwegs sonderen als DLL-Datei die dann beim start in die System32.exe geladen wurde. Darf in zwei Wochen noch die Endreinigung bei meiner Schwester vornehmen – bei der gelegenheit werde ich das mal Dokumentieren und auf meinem Blog veröffentlichen

Hallo Simon,brauche dringend Hilfe wegen einem Virus.

@ David

Ich gebe (leider aus User-Sicht) zu 99% keinen Telefonsupport.

Dafür kann man mir aber immer eine Mail schreiben.

Daher bitte einfach genau dies tun und versuchen schon soweit als möglich das Problem zu beschreiben + Betriebssystemangabe (soweit als möglich).

Ich melde mich auf Mails so schnell es mir möglich ist. In der Regel also innerhalb weniger Minuten. Sollte ich mal nicht da sein oder keinen Zugriff auf die Mails haben, dann innerhalb weniger Stunden.

Mit freundlichem Gruß,

Simon

(Fachinformatiker für Systemintegration)

wer kann mich Helfen , ich kann nach dem ukasch trojaner keine mehr detei offen .

VlkiKdedKod, so sind enlich alle Detei beschreiben.

Im voraus danke

gruss

m.sumic

Hallo zusammen,

seit einigen Wochen ist mein Laptop, womit ich auch ins Internet gehe, total langsam geworden.

Ich konnte mir keinen Reim darauf machen. Aufgefallen sind mir allerdings Ordner mit Namen aus Zahlen und Buchstaben, jedoch ohne Inhalt. Einige lassen sich problemlos löschen, andere allerdings nicht.

Kann mir jemand sagen, wo die herkommen, bzw. wie ich die wieder los werde?

Vorab lieben Dank.

Wally

Lade dir mal Malwarebytes herunter und überprüfe damit deinen PC. Außerdem würde ich dir das hier vorgestellte Tool zum Entfernen von Adware empfehlen.

Probier‘ mal beide Anwendungen aus und schreie in die Kommentare, ob es Auffälligkeiten gab und welche.

Habe mir 2012 den BKA Virus gefangen und mit Hilfe Deiner Bios-Anleitung den Schädling in Shell erfolgreich mit Windows Explorer.de überschrieben.

Vergangenen Sa. habe ich wieder einen BKA Virus gefangen. Diesmal war es nicht so. Selbst eine in 2012 beschaffte spezielle Virussoftware hat den Virus nicht gefunden. Dein Tip, mit msconfig reinzugehen ist Fehlgeschlagen. Fehlermedlung msconfig nicht bekannt.

Aber Dein Hinweis, dass der Virus mit Autostart zu tun hat war Zielführend. Im gesicherten Modus habe ich die Verknüpfung auf Autostart gelöscht.

Der Virus selbst hat sich in System32 eingenistet.

Jetzt läuft wieder alles. Danke